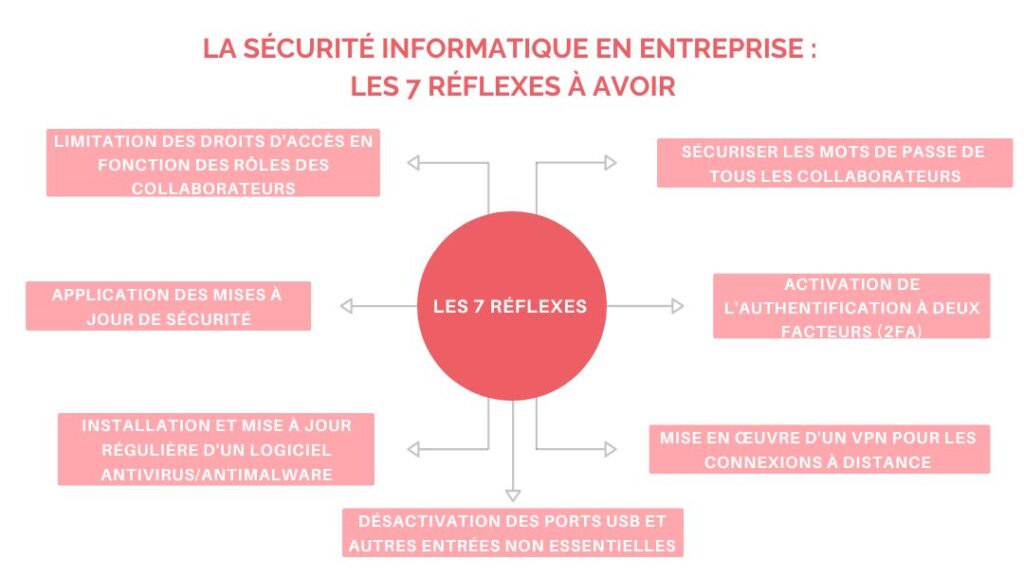

Dans un monde de plus en plus numérisé, la sécurité informatique est devenue une nécessité. Face aux cybermenaces en constante évolution telle que les ransomwares, le phishing et les attaques DDoS, les entreprises doivent adopter des mesures de protection solides. Voici sept réflexes fondamentaux pour garantir la sécurité informatique en entreprise.

Pour renforcer la sécurité de votre structure, vous devriez :

- Mettre en œuvre une stratégie de mots de passe solide et utiliser un gestionnaire de mots de passe si nécessaire.

- Opter pour des VPN afin de chiffrer vos connexions à distance.

- Instaurer partout l’authentification à double facteur.

- Rendre inopérants les périphériques externes, non-essentiels.

- Investir dans des antivirus de qualité et actualiser régulièrement vos logiciels et systèmes d’exploitation.

- Restreindre les permissions en fonction du poste de chaque employé.

Quelles entreprises sont concernées par la sécurité informatique ?

De la start-up locale à la multinationale, chaque organisation est une cible potentielle. En effet, en Suisse, un tiers des PME ont déjà subi une cyberattaque. De plus, en 2023, Check Point a noté une croissance de 61% des attaques informatiques ciblant les entreprises suisses. Retrouverez tous les détails des différents risques de sécurité informatique rencontrés dans notre article sur la cybersécurité dans les PME.

Afin de renforcer sa sécurité informatique, il est primordiale de connaître quelques bonnes habitudes simples à adopter. Vous pouvez retrouver ces conseils dans notre article dédié aux bonnes pratiques de sécurité informatique.

1. Sécuriser les mots de passe de tous les collaborateurs

Les mots de passe restent la première ligne de défense contre les intrusions. Cependant, de nombreuses entreprises négligent encore leur gestion. En effet, il est fréquent de voir des employés utiliser des mots de passe simples ou encore utiliser le même mot de passe pour plusieurs comptes, augmentant ainsi le risque en cas de compromission. Les cyberattaques sont souvent le résultat d’erreurs humaines, c’est pourquoi il est essentiel de sensibiliser vos employés à la sécurité informatique.

Utilisation d’un gestionnaire de mots de passe d’entreprise

Les gestionnaires de mots de passe offrent une solution pour créer, stocker et gérer des mots de passe forts, garantissant ainsi une meilleure sécurité des accès. Ces outils présentent de nombreux avantages pour renforcer la sécurité informatique de votre entreprise et faciliter l’accès aux mots de passe pour vos collaborateurs:

- Les gestionnaires stockent les mots de passe dans une base de données chiffrée, rendant presque impossible leur accès par des acteurs malveillants.

- Ils permettent la création de mots de passe longs et complexes sans que l’utilisateur n’ait besoin de s’en souvenir, renforçant ainsi la robustesse des mots de passe utilisés.

- Lorsqu’un mot de passe doit être changé, le gestionnaire facilite cette mise à jour tout en conservant la complexité nécessaire.

- Vos employés n’ont besoin de se souvenir que d’un mot de passe principal, réduisant ainsi les risques d’oublis ou de recours à des mots de passe trop simples.

- Dans un contexte professionnel où plusieurs collaborateurs pourraient avoir besoin d’accéder à une même ressource, ces outils permettent un partage de mots de passe sécurisé.

Exigence de complexité

Même avec un gestionnaire de mots de passe, il est essentiel d’adopter des politiques strictes en matière de complexité des mots de passe. La diversité des caractères augmente la difficulté pour les cybercriminels d’accéder aux comptes par le biais d’attaques par force brute.

Alors que la recommandation de longue date a été de modifier régulièrement les mots de passe, les lignes directrices actuelles en matière de gestion des mots de passe sont en constante évolution, cherchant à renforcer la sécurité globale. Il est donc essentiel d’éduquer vos équipes à des méthodes d’identification avancées, incluant l’authentification multifactorielle, l’utilisation de systèmes d’autorisation modernes tels que OAuth, et la gestion sécurisée des informations confidentielles, pour maintenir des standards de sécurité élevés.

2. Activation de l’authentification à deux facteurs (2FA)

Un mot de passe seul n’est pas toujours suffisant. L’authentification à double facteur renforce la sécurité. Ce principe nécessite que l’utilisateur fournisse deux formes d’identification pour se connecter. Habituellement, cela signifie quelque chose que l’utilisateur sait (un mot de passe) et quelque chose qu’il possède (un code envoyé à son téléphone, par exemple). Cette double vérification rend beaucoup plus difficile l’accès non autorisé à vos comptes.

Sur tous les services et applications critiques

Tout service ou application stockant des informations sensibles devrait utiliser la 2FA. Cela inclut les comptes de messagerie, les systèmes de gestion de l’information, les plateformes bancaires en ligne, etc.

Distribution de clés de sécurité physique ou utilisation d’applications d’authentification

Que ce soient des clés physiques comme les tokens sécurisés tels que les tokens FIDO et U2F, ou des applications dédiées telles que Microsoft Authentication, ces dispositifs renforcent le processus d’authentification et accentuent la sécurité de vos accès.

3. Mise en œuvre d’un VPN pour les connexions à distance

Les connexions à distance sont courantes, surtout avec l’adoption croissante du télétravail. L’utilisation d’un VPN (Virtual Private Network) est primordiale pour garantir une connexion sécurisée.

Le VPN agit comme un tunnel chiffré entre votre appareil et le réseau auquel vous vous connectez, masquant votre adresse IP et chiffrant les données échangées. Ceci est crucial, notamment lorsque vous utilisez des réseaux moins sûrs, tels que les Wi-Fi publics, car il permet de se prémunir contre d’éventuelles écoutes indiscrètes en rendant les données qui transitent inaccessibles. Ainsi, il assure non seulement l’anonymat, mais aussi la protection de vos données contre les interférences malveillantes.

Sécurité des accès hors du bureau

Se connecter à un réseau non sécurisé, comme un Wi-Fi public, expose les données à des interceptions. Sans la sécurité d’un VPN, les informations sensibles telles que les identifiants de connexion ou les fichiers d’entreprise peuvent être interceptées par des cybercriminels. En chiffrant les données et en masquant l’adresse IP, le VPN assure que les données ne soient visibles que par l’expéditeur et le destinataire prévu.

Chiffrement des données en transit

Le VPN utilise des protocoles de chiffrement avancés pour garantir que les données en transit sont à l’abri des regards indiscrets. Ainsi, même si un cybercriminel parvenait à intercepter les données, elles resteraient illisibles.

4. Désactivation des ports USB et autres entrées non essentielles

Les périphériques externes, tels que les ports USB, peuvent être utilisés pour introduire des logiciels malveillants ou extraire des données. De simples clés USB peuvent être des vecteurs d’attaques si elles sont infectées et connectées à votre réseau d’entreprise.

Prévenir les attaques via des périphériques malveillants

La désactivation des ports non essentiels limite les risques d’intrusion ou d’infection par des périphériques non sécurisés. Il est donc essentiel de limiter l’utilisation des ports USB aux périphériques approuvés. Vous pouvez également mettre en place des solutions de sécurité qui bloquent automatiquement les périphériques non autorisés.

Gestion centralisée des droits d’accès aux ports

Ainsi, avec une gestion centralisée, les administrateurs peuvent définir des politiques claires sur qui peut utiliser quels ports et dans quelles circonstances. Cela nécessite souvent l’utilisation de solutions logicielles dédiées qui permettent à vos administrateurs IT de contrôler, surveiller et gérer l’accès aux ports USB et autres entrées sur l’ensemble de votre réseau. Ces solutions simplifient la gestion tout en renforçant la sécurité.

5. Installation et mise à jour régulière d’un logiciel antivirus/antimalware

Les menaces évoluent constamment. Ainsi, il est crucial d’avoir une solution de sécurité à jour pour contrer les nouvelles formes d’attaques. Ces solutions sont l’une des premières lignes de défense contre de nombreuses menaces en ligne, allant des virus aux ransomwares. Un logiciel antivirus/antimalware scrute, identifie, bloque et élimine les logiciels malveillants et les programmes nuisibles, protégeant ainsi les systèmes et les données contre toute intrusion ou compromission. En outre, il assure une protection en temps réel, permettant ainsi d’utiliser Internet en toute sécurité.

Protection contre les programmes malveillants

Ces logiciels détectent et neutralisent les diverses formes de menaces, qu’il s’agisse de virus, de ransomwares ou d’autres malwares, qui menacent l’intégrité de vos systèmes.

Scans réguliers des systèmes

Installer un logiciel de sécurité n’est pas suffisant. Bien que la plupart des solutions antivirus offrent une protection en temps réel, des scans réguliers sont nécessaires pour s’assurer qu’aucune menace n’a échappé à la détection.

La plupart des logiciels modernes offrent des options de planification. Il est recommandé de configurer des scans hebdomadaires ou bihebdomadaires pendant les heures creuses pour minimiser les interruptions.

6. Application des mises à jour de sécurité

Les mises à jour de sécurité corrigent les vulnérabilités découvertes dans les logiciels ou les systèmes d’exploitation. Ne pas les appliquer expose les systèmes à des risques inutiles.

Réalisation d’une veille de sécurité

Pour rester informé des dernières mises à jour de sécurité, il est essentiel de réaliser une veille de sécurité. Cette démarche consiste à surveiller et à analyser de manière proactive les nouvelles vulnérabilités et menaces, vous permettant ainsi de renforcer vos défenses, d’anticiper les risques, et d’appliquer en temps opportun les mesures correctives nécessaires, afin de préserver la sécurité et l’intégrité de vos informations.

Automatisation des mises à jour lorsque c’est possible

Afin de garantir une sécurité optimale et de veiller à ce que rien ne soit omis, il est conseillé d’automatiser les mises à jour lorsque cela est possible. L’automatisation assure que les correctifs et les mises à jour de sécurité soient appliqués dès qu’ils sont disponibles, minimisant ainsi le temps d’exposition aux vulnérabilités. Il est essentiel, lors de l’automatisation, d’inclure des procédures de rollback ou de restauration, au cas où une mise à jour poserait des problèmes de compatibilité ou d’autres dysfonctionnements. De plus, il est crucial d’accompagner l’automatisation de mises à jour avec des mesures de sécurité adaptées, permettant d’évaluer et de valider la fiabilité et l’efficacité des nouvelles versions, afin de maintenir l’intégrité et la sécurité du système informatique de l’entreprise.

7. Limitation des droits d’accès en fonction des rôles des collaborateurs

Finalement, la gestion des droits d’accès est une composante essentielle dans votre stratégie de sécurité. Elle consiste à déterminer qui peut accéder à quoi dans l’entreprise.

Application du principe du moindre privilège

Pour limiter les droits d’accès, vous pouvez appliquer le principe du moindre privilège. Ce principe consiste à donner aux employés uniquement les droits nécessaires à leurs tâches. En accordant uniquement les droits nécessaires, les risques liés à des accès non autorisés ou à des fuites d’informations sont réduits.

Audit régulier des permissions d’accès

Il est recommandé de réaliser des audits afin de s’assurer que les droits d’accès restent pertinents et qu’aucun accès excessif n’a été accordé. Il est suggéré de réaliser un audit au moins une fois par an ou à chaque changement majeur dans l’organisation. Vous pouvez utiliser des outils de gestion des identités pour faciliter ce processus.

Comment choisir un bon prestataire pour sa sécurité informatique ?

Pour conclure, la sécurité informatique est vitale pour toutes les entreprises, et choisir le bon prestataire est crucial. Lors de la sélection, considérez l’expertise du prestataire, ses références, sa capacité à répondre aux besoins spécifiques de votre entreprise et bien sûr le coût. Un bon prestataire devrait pouvoir offrir des solutions sur mesure, des mises à jour régulières et un support réactif en cas de problème mais également un plan de sécurité informatique efficace. Pour en savoir plus, consultez notre article sur le plan de sécurité informatique.

Pour en savoir plus sur les risques courants de la cybersécurité et comment les atténuer, ainsi que pour obtenir des conseils sur le choix d’un prestataire, nous vous invitons à lire notre article : Cybersécurité dans les PME : mettre en place des solutions concrètes.

Vous cherchez une solution de cybersécurité de pointe adaptée à vos besoins ? SmartYou est là pour vous. Nous vous offrons des services de sécurité sur mesure avec les dernières technologies et les meilleures pratiques en matière de sécurité. Ne prenez pas de risques avec vos données précieuses.