Avec des identités numériques qui explosent et des environnements hybrides qui se complexifient, il est clair que la gestion des identités et des accès (IAM) n’est plus une option, mais une nécessité. Plus qu’un simple outil de contrôle, c’est une opportunité pour sécuriser vos systèmes et répondre aux exigences de conformité. Chez SmartYou, nous vous aidons à comprendre tout ce que vous devez savoir sur ce sujet pour ensuite déterminer les solutions adaptées à vos besoins.

Réservez un diagnostic Modern Workplace gratuit

Vos outils IT sont-ils vraiment adaptés à vos besoins ? Bénéficiez d’un diagnostic gratuit de 30 minutes pour évaluer votre infrastructure actuelle et détecter des opportunités d’amélioration.

Qu’est-ce que la gestion des identités ?

La gestion des identités et des accès, ou Identity and Access Management (IAM) en anglais, est un ensemble de pratiques et d’outils dont l’objectif est de contrôler et sécuriser l’accès aux systèmes, aux applications et aux données d’une organisation.

Elle garantit que seules les personnes autorisées peuvent accéder aux ressources appropriées, en fonction de leur rôle ou de leurs besoins.

Pour résumer, les bonnes personnes accèdent aux bonnes ressources au bon moment.

Voyons à présent les clés d’une stratégie de gestion des identités et des accès efficaces.

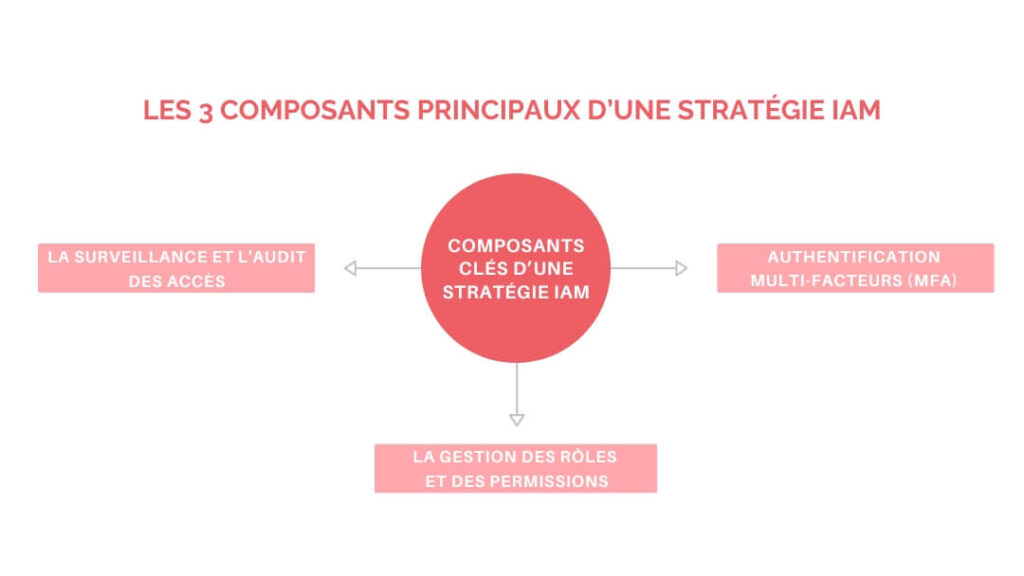

Les composants clés d’une stratégie IAM

Elle repose sur trois principes fondamentaux : l’authentification multifacteurs, la gestion des rôles et des permissions, et la surveillance et l’audit des accès.

L’authentification multifacteurs (MFA)

L’authentification multifacteurs est une méthode d’authentification qui ajoute une couche de sécurité supplémentaire par rapport à l’utilisation d’un mot de passe. En effet, elle exige au moins deux facteurs d’identification avant de permettre l’accès à un système.

Ces facteurs peuvent inclure :

- Quelque chose que l’utilisateur connaît, comme un mot de passe, la réponse à une question secrète ou un code PIN.

- Quelque chose que l’utilisateur possède, comme un smartphone ou une clé de sécurité.

- Quelque chose qui caractérise l’utilisateur, comme une donnée biométrique (empreinte digitale, reconnaissance faciale).

En combinant ces éléments, la MFA réduit considérablement le risque d’usurpation d’identité et renforce la protection contre les cyberattaques.

| 💡Bon à savoir : l’authentification à double facteur (2FA) est une forme de MFA, mais limitée à deux facteurs différents. Le plus souvent, il s’agit d’un mot de passe et d’un code secret envoyé par SMS ou par email. |

La gestion des rôles et des permissions

Elle repose sur le principe du moindre privilège : c’est à la fois un concept et une pratique de sécurité informatique qui consiste à ce que chaque utilisateur dispose uniquement des droits strictement nécessaires à ses fonctions.

Le principe du moindre privilège est l’un des piliers du modèle de sécurité Zero Trust, qui exige que tous les utilisateurs soient authentifiés, autorisés et continuellement validés.

| 💡Bon à savoir : les entreprises appliquaient auparavant la méthode qui consistait à « faire confiance, mais vérifier quand même ». Le modèle Zero Trust est fondé sur le principe inverse : « Ne jamais faire confiance, toujours vérifier ». |

Ainsi, les bonnes pratiques en termes de gestion des rôles et des permissions incluent :

- La définition claire des rôles au sein de l’organisation.

- L’utilisation de groupes pour simplifier l’attribution des permissions.

- Une révision régulière des accès pour détecter et supprimer les droits obsolètes.

Ce contrôle par étapes permet de limiter l’impact d’une potentielle brèche de sécurité ou d’une erreur humaine.

La surveillance et l’audit des accès

Un système IAM ne peut être efficace sans une surveillance continue et un état des lieux précis de la gestion des accès.

Les outils de surveillance, dont nous donnerons quelques exemples plus loin, offrent :

- Des alertes en temps réel sur des comportements anormaux ou des tentatives d’accès non autorisées,

- Des journaux détaillés des connexions, des ressources utilisées et des actions effectuées.

- L’utilisation de l’intelligence artificielle ou des modèles de détection pour repérer des activités potentiellement malveillantes ou des anomalies.

Quant aux audits, ils consistent à analyser en détail les processus de gestion des identités et des accès, pour :

- Vérifier que votre entreprise respecte les normes et réglementations, comme la nLPD, la norme ISO 27001, ou SOX.

- Identifier les failles.

- Optimiser les processus.

Les audits peuvent s’appuyer sur les outils de surveillance pour collecter et analyser des données historiques. Un audit peut être réalisé en interne ou délégué à un prestataire externe.

Réservez un diagnostic Modern Workplace gratuit

Vos outils IT sont-ils vraiment adaptés à vos besoins ? Bénéficiez d’un diagnostic gratuit de 30 minutes pour évaluer votre infrastructure actuelle et détecter des opportunités d’amélioration.

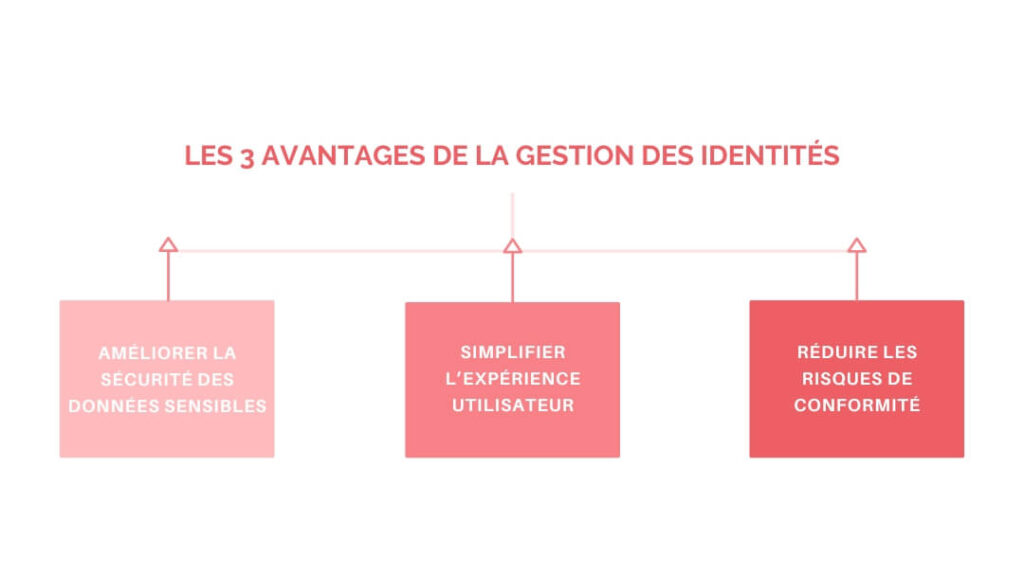

Les avantages de la gestion des identités

Parmi tous les avantages de l’IAM, en voici trois qui nous semblent particulièrement importants à mettre en avant.

Améliorer la sécurité des données sensibles

C’est sans aucun doute l’objectif principal de toute entreprise qui entreprend de définir une politique de gestion des identités : protéger ses informations critiques.

Et pour cause : d’après le rapport de Ponemon Institute en collaboration avec IBM, 90 % des failles de sécurité sont causées par des erreurs humaines.

Heureusement, la gestion des identités limite les risques liés aux erreurs humaines et aux accès non autorisés, qui sont souvent à l’origine des failles de sécurité. La probabilité que des utilisateurs non autorisés accèdent au réseau, que ce soit volontaire ou accidentel, est réduite. L’IAM limite le risque de vol des données sensibles mais aussi le risque de perte de données suite à une mauvaise manipulation.

Simplifier l’expérience utilisateur

À première vue, les méthodes comme l’authentification multi-facteurs (MFA) peuvent sembler contraignantes et chronophages pour l’utilisateur. Et pourtant, l’IAM est conçu pour simplifier l’expérience utilisateur.

Tout d’abord, les accès sont centralisés avec le Single Sign-On (SSO). Cela signifie que l’utilisateur n’a besoin de s’authentifier qu’une seule fois pour plusieurs applications. Plus besoin de mémoriser plusieurs mots de passe ou de passer par plusieurs étapes d’authentification pour chaque application.

Ensuite, l’IAM attribue automatiquement les permissions adéquates en fonction du rôle ou des besoins de l’utilisateur, ce qui évite les allers-retours avec le service informatique pour ajuster les accès.

De plus, les outils IAM peuvent intégrer des méthodes d’authentification sans mot de passe, ce qui élimine le besoin d’en mémoriser.

Enfin, l’IAM diminue les incidents de connexion (comme les comptes bloqués ou les mots de passe oubliés) grâce à la récupération de compte automatisée et aux alertes préventives en cas d’activités suspectes.

Notons également que l’IAM garantit une expérience homogène à l’utilisateur, qu’il travaille depuis un ordinateur, un smartphone ou à distance.

Réduire les risques de conformité

La conformité (“compliance”) désigne le respect de directives officielles destinées à protéger les données sensibles et à garantir des pratiques sécurisées.

Par exemple, les secteurs de la banque et de la santé sont soumis à des réglementations strictes, au vu des informations sensibles qu’ils traitent.

Cela dit, toutes les entreprises suisses, y compris les PME, doivent se conformer à des directives comme la nouvelle loi sur la protection des données. Celle-ci exige que les données personnelles des employés, clients ou partenaires soient collectées, traitées et stockées de manière sécurisée.

Ainsi, un système IAM joue un rôle clé dans le respect de ces réglementations, en :

- Contrôlant l’accès aux données sensibles,

- Garantissant la traçabilité des actions,

- Prévenant les fuites de données.

💡Bon à savoir : la traçabilité des accès est légale, tant que les entreprises collectent uniquement les données nécessaires à des fins légitimes et proportionnées, ce qui est le cas dans une politique de gestion des identités. Les entreprises doivent informer les employés que des données sont collectées (par exemple, avec des chartes informatiques) et expliquer pourquoi. Vous avez un doute ? SmartYou répond à toutes vos questions.

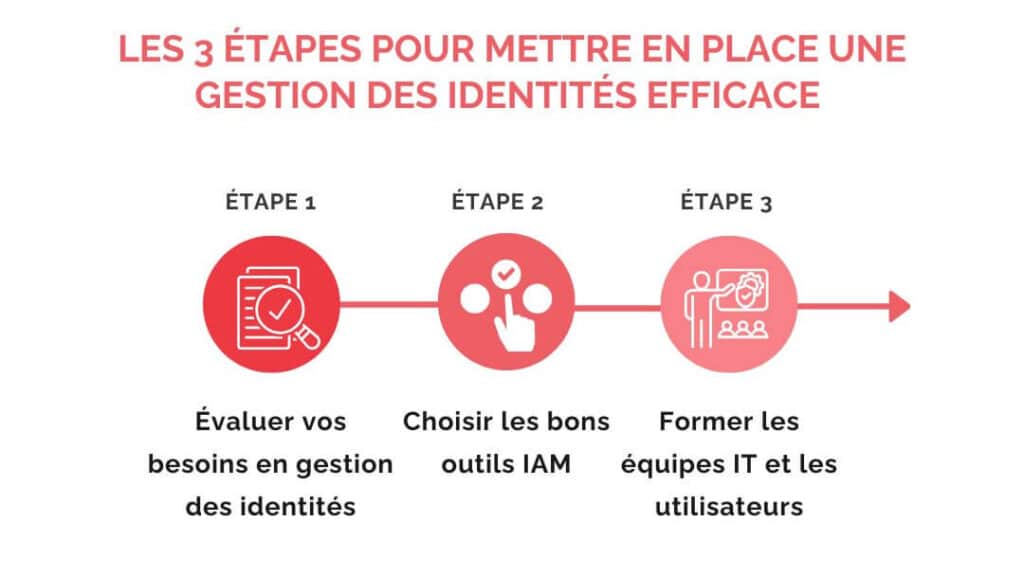

Comment mettre en place une gestion des identités efficace ?

Mettre en place une stratégie IAM efficace demande une planification et une exécution méthodique.

Évaluer vos besoins en gestion des identités

La première étape consiste à comprendre vos exigences en matière de gestion des identités et des accès.

Demandez vous d’abord quel est votre problème majeur. Lorsque vous l’avez identifié, vous avez alors votre objectif principal, que vous traduisez en métrique. Par exemple, si votre défi est un onboarding lent, la métrique pourrait être le temps moyen pour accorder les accès à un nouvel employé.

Ensuite, faites un état des lieux des droits d’accès actuels, par exemple à l’aide d’un tableau qui recense chaque utilisateur, son rôle, ses droits et ses besoins réels. Cela permet de repérer rapidement les accès inutiles et de poser les bases d’une gestion selon le principe du moindre privilège.

Enfin, examinez votre environnement technologique. Inventoriez vos outils existants (exemples : annuaire LDAP, Active Directory, solutions cloud, outils SSO…) et vos processus manuels. Y a-t-il des processus répétitifs qui pourraient être automatisés grâce à une solution IAM ?

Choisir les bons outils IAM

Une fois vos besoins définis, il est essentiel de sélectionner les outils qui répondront à vos objectifs. Or, les solutions IAM sont nombreuses ! Okta, Microsoft Entra Domain Services, Ping Identity, IBM Verify…

Tous les outils IAM ne sont pas adaptés à tous les contextes. Par exemple :

- CyberArk est spécialisé dans la gestion des accès à privilèges (PAM) pour les comptes sensibles.

- Microsoft Entra Domain Services est souvent privilégié dans des environnements qui utilisent déjà des outils Microsoft.

- JumpCloud, OneLogin ou SecureAuth sont spécialement conçus pour les besoins des PME.

Il vous faut donc les comparer en fonction de critères précis :

- Les fonctionnalités proposées (SSO, MFA, gestion des rôles, analyse des accès, etc.)

- La compatibilité avec vos systèmes existants et vos applications.

- La capacité d’évolution pour s’adapter à la croissance de votre entreprise.

- La simplicité d’intégration

- Le budget, bien entendu.

Former les équipes IT et les utilisateurs

Nous ne le répéterons jamais assez, la technologie seule ne suffit pas. La sensibilisation des utilisateurs et la préparation des équipes IT sont fondamentales.

Les étapes clés pour une adoption réussie incluent donc :

- La formation des équipes IT pour configurer et administrer la solution IAM, gérer les rôles et permissions et surveiller les activités suspectes.

- La sensibilisation des utilisateurs pour expliquer les bonnes pratiques liées à l’IAM, comme l’importance d’activer le MFA, de sécuriser ses identifiants, et de respecter les politiques d’accès. Découvrez-en davantage sur ce point en consultant notre article sur la sensibilisation à la cybersécurité.

- La mise en place d’un support avec des guides utilisateurs, une équipe dédiée pour répondre aux questions, et un suivi des problèmes rencontrés pendant la transition.

Les problèmes courants liés à la gestion des identités et leurs solutions

Chez SmartYou, nous avons observé trois problèmes fréquents.

Gestion des utilisateurs distants et hybrides

Le télétravail a connu ces dernières années une hausse sans précédent en Suisse, comme le montre l’étude de l’Office fédéral de la statistique. Le modèle hybride, qui combine télétravail et travail sur site, est devenu courant.

Conséquence directe, les entreprises doivent gérer :

- Un nombre croissant d’identités numériques, puisque chaque employé et chaque apparaît deviennent une identité à gérer et à sécuriser ;

- La sécurisation des accès depuis des environnements non contrôlés, comme le Wifi personnel d’un employé ou un Wifi public ;

- La gestion des appareils personnels de leurs employés (Mobile device management), dont l’utilisation complique la protection des données sensibles et le respect des politiques de sécurité.

La gestion des identités numériques et des accès a toute sa place dans ce contexte. Elle permet de centraliser la gestion des utilisateurs, de sécuriser les connexions et d’instaurer des politiques adaptées aux environnements hybrides.

Intégration des systèmes hétérogènes

Second problème, de nombreuses entreprises utilisent un mélange de systèmes sur site, cloud, et d’applications tierces qui ne sont pas toujours conçus pour fonctionner ensemble. Cette hétérogénéité complique la gestion des identités et augmente les risques de sécurité.

Pour surmonter ces obstacles, nous vous recommandons de :

- Privilégier des outils IAM capables de s’intégrer avec une large gamme de systèmes, grâce à des API ou des connecteurs natifs, pour centraliser la gestion des identités et des accès.

- Utiliser des protocoles comme SAML, OAuth, ou OpenID Connect, qui simplifient l’interopérabilité entre différents systèmes et les outils IAM.

- Implémenter une solution capable de fédérer les identités à travers plusieurs systèmes.

Minimiser les accès inutiles et privilèges excessifs

Vous l’aurez compris, il s’agit d’appliquer la stratégie Zero Trust dont nous avons parlé plus haut, en particulier le principe du moindre privilège.

La réalisation d’audits réguliers des droits d’accès permet d’identifier et de révoquer les autorisations obsolètes ou inappropriées.

En complément, la mise en place d’un contrôle pour chaque demande d’accès garantit que chaque demande d’accès est validée avant d’être activée.

Nous vous conseillons également d’utiliser des outils IAM capables d’attribuer et de révoquer automatiquement les permissions en fonction des rôles, des projets ou des départs d’employés, comme Okta, Microsoft Entra Domain Services, SailPoint IdentityNow ou One Identity, pour ne citer qu’eux.

SmartYou vous accompagne dans votre stratégie IAM

Chez SmartYou, nous vous aidons à concevoir et déployer une stratégie de gestion des identités et des accès adaptée aux besoins spécifiques de votre entreprise. Grâce à notre expertise, nous simplifions la gestion des accès tout en renforçant la sécurité de vos systèmes.

Réservez un diagnostic Modern Workplace gratuit

Vos outils IT sont-ils vraiment adaptés à vos besoins ? Bénéficiez d’un diagnostic gratuit de 30 minutes pour évaluer votre infrastructure actuelle et détecter des opportunités d’amélioration.

D’abord, nos experts commencent par un audit complet de votre environnement pour identifier vos priorités et vos défis en matière d’IAM.

Nous vous fournissons ensuite une analyse claire des solutions les plus adaptées, qu’il s’agisse d’intégrer l’authentification multifacteurs, de rationaliser la gestion des rôles, ou de mettre en place des outils de surveillance avancée.

Une fois la solution définie, nous élaborons un plan de mise en œuvre sur mesure. Nous veillons à ce que votre nouvelle stratégie IAM s’intègre le plus simplement possible à vos processus actuels, tout en minimisant les interruptions pour vos équipes et en garantissant un haut niveau de sécurité.

Prêt à sécuriser et simplifier votre gestion des identités ?

Avec SmartYou, vous bénéficiez d’un accompagnement personnalisé pour une gestion des identités plus efficace, sécurisée et alignée avec les objectifs stratégiques de votre entreprise.

Contactez-nous pour en savoir plus !

Pour conclure, la gestion des identités est bien plus qu’un enjeu technique, c’est un élément à part entière de votre politique informatique. Prêt à faire de l’IAM un atout pour votre entreprise ? Contactez nos experts dès aujourd’hui.