Dans notre ère numérique en constante évolution, la sécurité de l’information n’est pas seulement une nécessité, mais une obligation pour toute entreprise soucieuse de protéger ses actifs les plus précieux : ses données. Un audit de sécurité informatique émerge alors comme un outil indispensable pour évaluer, renforcer et pérenniser la protection des informations.

Cet article offre un aperçu détaillé de ce processus critique et de son impact incontestable sur la cybersécurité des entreprises. Nous aborderons les points suivants :

- Définition et étapes d’un audit de sécurité informatique.

- Importance de la confidentialité, de l’intégrité et de la disponibilité.

- Raisons de réaliser un audit et sa pertinence pour différentes entreprises.

- Coûts et comparaison entre audits internes et externes.

- Étapes post-audit et critères pour choisir un prestataire.

- Présentation des services d’audit de SmartYou.

C’est quoi un audit de sécurité informatique ?

Un audit de sécurité informatique est un examen méthodique et structuré des systèmes d’information d’une organisation, visant à évaluer l’efficacité des mesures de sécurité en place. Les objectifs sont multiples : détection des vulnérabilités, validation de la conformité aux normes de sécurité, et recommandations pour l’amélioration des stratégies de cybersécurité. Les étapes clés d’un tel audit incluent, la définition du périmètre, la planification, l’analyse des risques, les tests de sécurité, l’analyse des résultats, et enfin, la formulation d’un plan d’action.

Rappel sur les trois piliers de la sécurité informatique ?

La triade de la cybersécurité — confidentialité, intégrité et disponibilité — constitue le cœur de tout audit de sécurité, garantissant une évaluation complète de la manière dont vos données et systèmes sont protégés contre les menaces.

Confidentialité

La confidentialité est fondamentale pour empêcher l’accès non autorisé aux données sensibles. Un audit évalue la confidentialité en examinant les politiques de contrôles d’accès et leur application, les méthodes de cryptage, et les politiques de gestion des données pour s’assurer que seules les personnes pertinentes n’aient accès aux informations critiques. La confidentialité va de pair avec la non-répudiation : ce principe vise à garder des traces de l’ensemble des actions sur les données sans que ces dernières ne puissent être remises en cause.

Intégrité

L’intégrité garantit que les données sont fiables et non altérées. Le but de l’audit sera de déterminer si les moyens nécessaires sont en place afin de pouvoir garantir de l’intégrité des données. En fonction de leur sensibilité, les données, afin d’en assurer l’intégrité, peuvent être répliquées, signées numériquement, stockées sur des supports considérés immuables ou notariés électroniquement.

Disponibilité

La disponibilité assure que les informations et les systèmes sont accessibles en cas de besoin. Pendant un audit, l’évaluation de la disponibilité implique de vérifier la définition d’objectif de temps de reprise (RTO, RPO), la mise en place de moyens permettant de les réaliser, la bonne tenue de tests des mécanismes haute disponibilité ou de reprise d’activité. Les procédures de reprise après sinistre sont également passées en revue afin de s’assurer qu’elles soient en rapport avec le contexte actuel et réaliste.

Pour connaître les 10 bonnes pratiques à adopter en entreprise pour faire face aux cyberattaques, nous vous conseillons de découvrir notre article sur les 10 bonnes pratiques de sécurité informatique.

Pourquoi faire un audit de sécurité informatique ?

L’audit de sécurité informatique est une procédure cruciale qui sert à évaluer et à améliorer la posture de sécurité d’une organisation. Il permet d’identifier les vulnérabilités dans les systèmes d’information et les processus, offrant ainsi une opportunité d’améliorer les mesures de sécurité existantes. En outre, cet audit aide à s’assurer que l’entreprise est en conformité avec les normes réglementaires et les standards industriels, tels que le RGPD pour la protection des données en Europe ou la nLPD pour la confidentialité des informations en Suisse.

De cette manière, les risques associés à la sécurité des données sont non seulement identifiés, mais aussi gérés de façon proactive, évitant les conséquences potentiellement désastreuses des brèches de sécurité. Un audit vous permettra également de profiter d’un regard extérieur sur votre infrastructure informatique permettant de profiter d’un recul et d’une expérience différente.

Est-ce obligatoire ?

Bien que tous les audits de sécurité ne soient pas imposés par la loi, plusieurs réglementations et cadres législatifs rendent ces évaluations obligatoires pour certaines industries. Par exemple, les institutions financières et les fournisseurs de soins de santé sont souvent tenus de réaliser des audits réguliers pour rester conformes aux strictes réglementations en vigueur. En dehors de ces exigences, les audits restent une pratique recommandée pour maintenir une protection optimale des données critiques de l’entreprise. En effet, la protection des données rentrent dans les piliers essentiels à connaitre en terme de réseaux et sécurité informatiques.

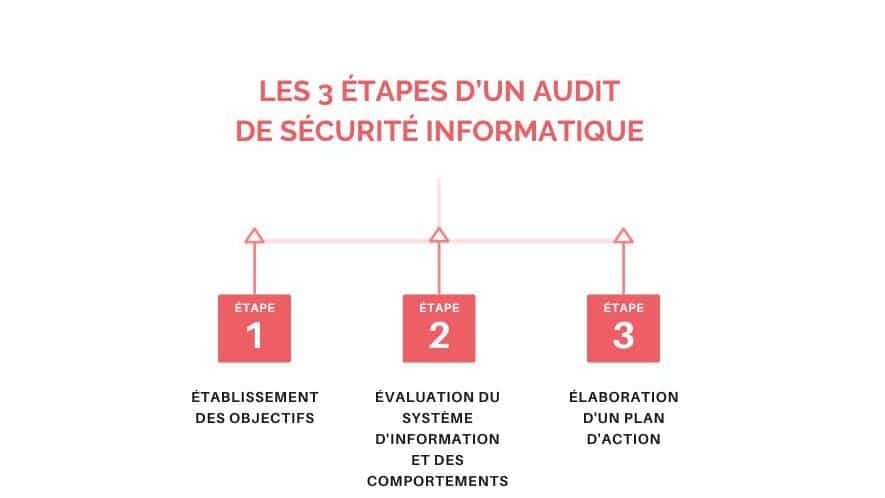

Quelles sont les étapes d’un audit de sécurité informatique ?

Étape 1 : établissement des objectifs

Au cours de cette phase initiale, il est crucial de définir clairement les objectifs à atteindre, les besoins en matière de sécurité de l’entreprise, ainsi que d’évaluer les mesures de sécurité déjà en place. Ceci peut être réalisé en procédant à des entretiens avec les divers collaborateurs impliqués dans la sécurité informatique, qu’ils soient internes ou externes. La coopération et l’écoute sont des éléments essentiels durant cette phase.

Étape 2 : évaluation du système d’information et des comportements

Cette étape consiste à effectuer les différents tests mentionnés dans le cahier des charges. On retrouve des tests tels que l’analyse de l’infrastructure réseau, l’audit de conformité (pour vérifier le respect des règles de sécurité et des obligations légales), l’évaluation des risques en identifiant les ressources critiques, les tests de vulnérabilité, la simulation de panne, les tests de charge… Il est important de noter que les comportements des utilisateurs jouent un rôle crucial dans la sécurité et doivent donc être pris en compte dans l’audit.

Étape 3 : élaboration d’un plan d’action

À ce stade, il est temps de compiler les observations, analyses et constats dans un rapport d’audit. Ce rapport doit lister les problèmes identifiés, les recommandations pour améliorer le système informatique, ainsi que les projets concrets à mettre en œuvre pour renforcer la sécurité informatique. Chaque action recommandée doit être priorisée en fonction de son impact sur la performance, tout en tenant compte des coûts financiers et humains associés à sa mise en œuvre.

Pour quel type d’entreprise est-ce pertinent ?

Les audits de sécurité informatique sont essentiels pour les entreprises de toutes tailles et de tous secteurs. Les petites et moyennes entreprises font face à des menaces cybernétiques en progression et doivent mettre en place des solutions concrètes. Et tout comme les grandes corporations, elles bénéficient de ces audits pour sécuriser leurs informations. Cependant, l’impact d’un audit varie en fonction de l’industrie et de la présence en ligne de l’entreprise. Les organisations avec une forte activité en ligne ou celles qui traitent de grandes quantités de données sensibles doivent particulièrement considérer les audits comme un élément critique de leur stratégie de cybersécurité.

Quel est le coût d’un audit de sécurité informatique ?

Le coût d’un audit de sécurité informatique varie grandement en fonction de la taille de l’entreprise, de la complexité de son environnement informatique, et de l’étendue de l’audit souhaité.

Bien que cela puisse représenter une dépense notable pour certaines organisations, il est crucial de le comparer aux coûts associés aux conséquences d’une cyberattaque, qui incluent les pertes financières directes, les dommages à la réputation, les interruptions d’affaires et les amendes pour non-conformité.

Peut-on le faire en interne ?

Bien que réaliser un audit en interne soit possible et peut présenter des avantages, tels que la familiarité avec l’environnement informatique, il y a également des limites importantes à considérer. Les audits internes peuvent manquer d’objectivité et ne pas toujours reconnaître les failles subtiles qu’un œil externe pourrait identifier. Un audit externe, réalisé par des professionnels indépendants, est souvent préférable pour garantir une évaluation complète et impartiale.

Que faire après l’audit de sécurité informatique ?

Suite à un audit, il est primordial d’interpréter correctement les résultats et de mettre en œuvre les recommandations faites. Cela peut inclure la mise à jour des politiques de sécurité, la formation des employés, et la correction des vulnérabilités découvertes. Un plan d’action post-audit devrait être élaboré pour assurer le suivi des améliorations et la maintenance d’une posture de sécurité robuste.

Comment choisir son prestataire pour réaliser l’audit de sécurité informatique ?

Le choix d’un prestataire pour réaliser l’audit de sécurité informatique doit être basé sur plusieurs critères, tels que leur expertise technique, leur expérience dans l’industrie, et leurs références. Il est essentiel que l’entreprise se prépare en amont pour l’audit en définissant clairement ses attentes et en fournissant les informations nécessaires pour une évaluation approfondie.

Ce que SmartYou vous propose pour votre audit de sécurité informatique

SmartYou offre des audits de sécurité informatique personnalisés pour protéger vos données et renforcer vos systèmes contre les cybermenaces :

- Audit sur mesure : nos experts effectuent une évaluation détaillée de votre infrastructure actuelle, analysant les risques et identifiant les points faibles qui pourraient être exploités par des cyberattaquants.

- Rapports approfondis : après l’audit, vous recevrez un rapport complet qui comprend des recommandations claires, des priorités de correction et des stratégies pour améliorer votre sécurité.

- Proposition de remédiations concrètes : les recommandations sont complétées par des actions concrètes pouvant être mises en place rapidement. Ces actions sont décrites en comprenant le délai et l’effort de mise en place nécessaire.

Les audits que nous réalisons sont effectués dans un contexte indépendant de nos équipes d’exploitation. Le but étant de vous remettre un rapport d’audit impartial.

Chez SmartYou, nous engageons notre expertise pour vous offrir un service adapté et efficace. Pour en savoir plus sur nos services de sécurité et débuter votre chemin vers une sécurité renforcée, nous vous invitons à prendre contact avec nous dès aujourd’hui.